Informações gerais

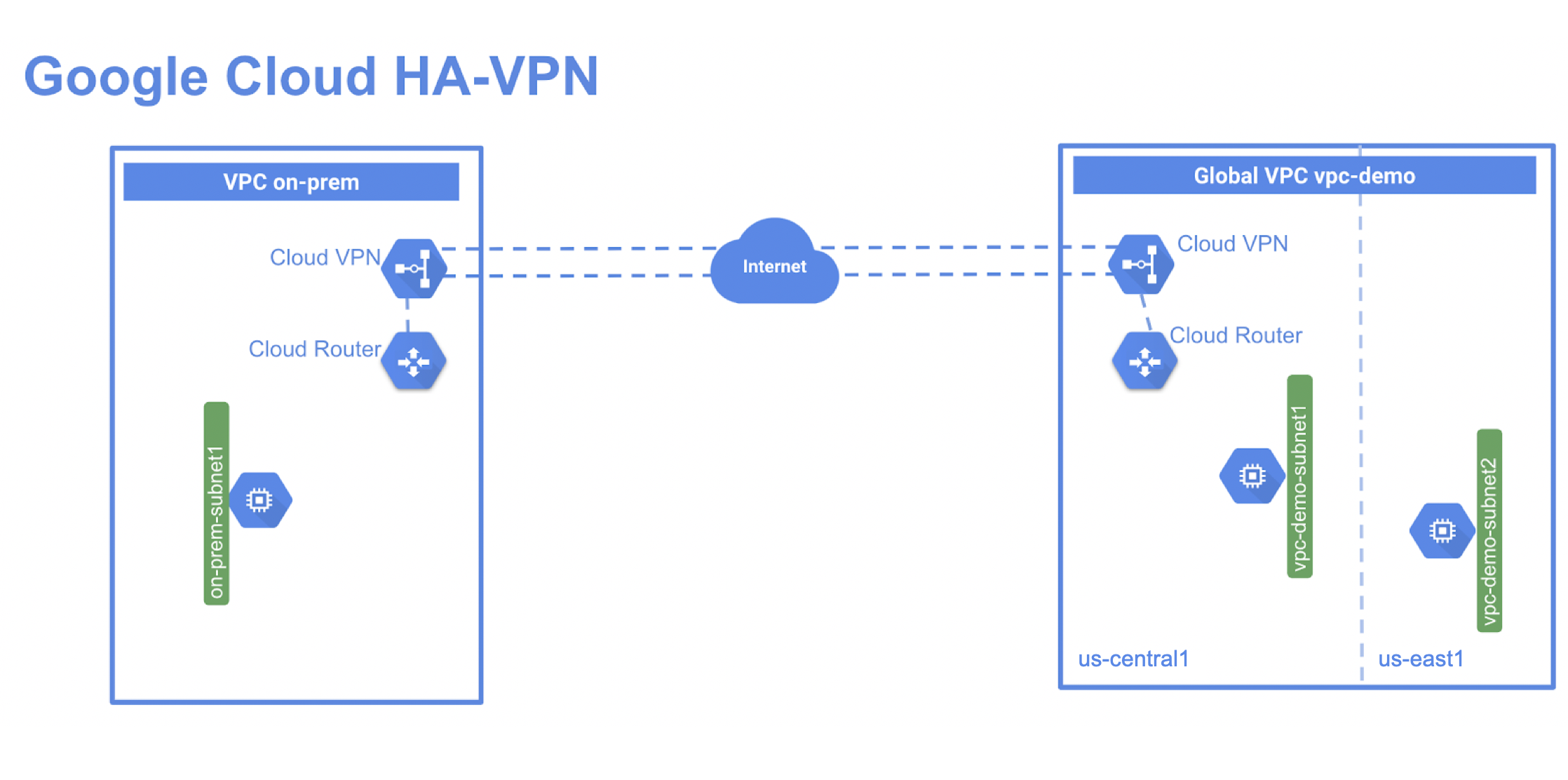

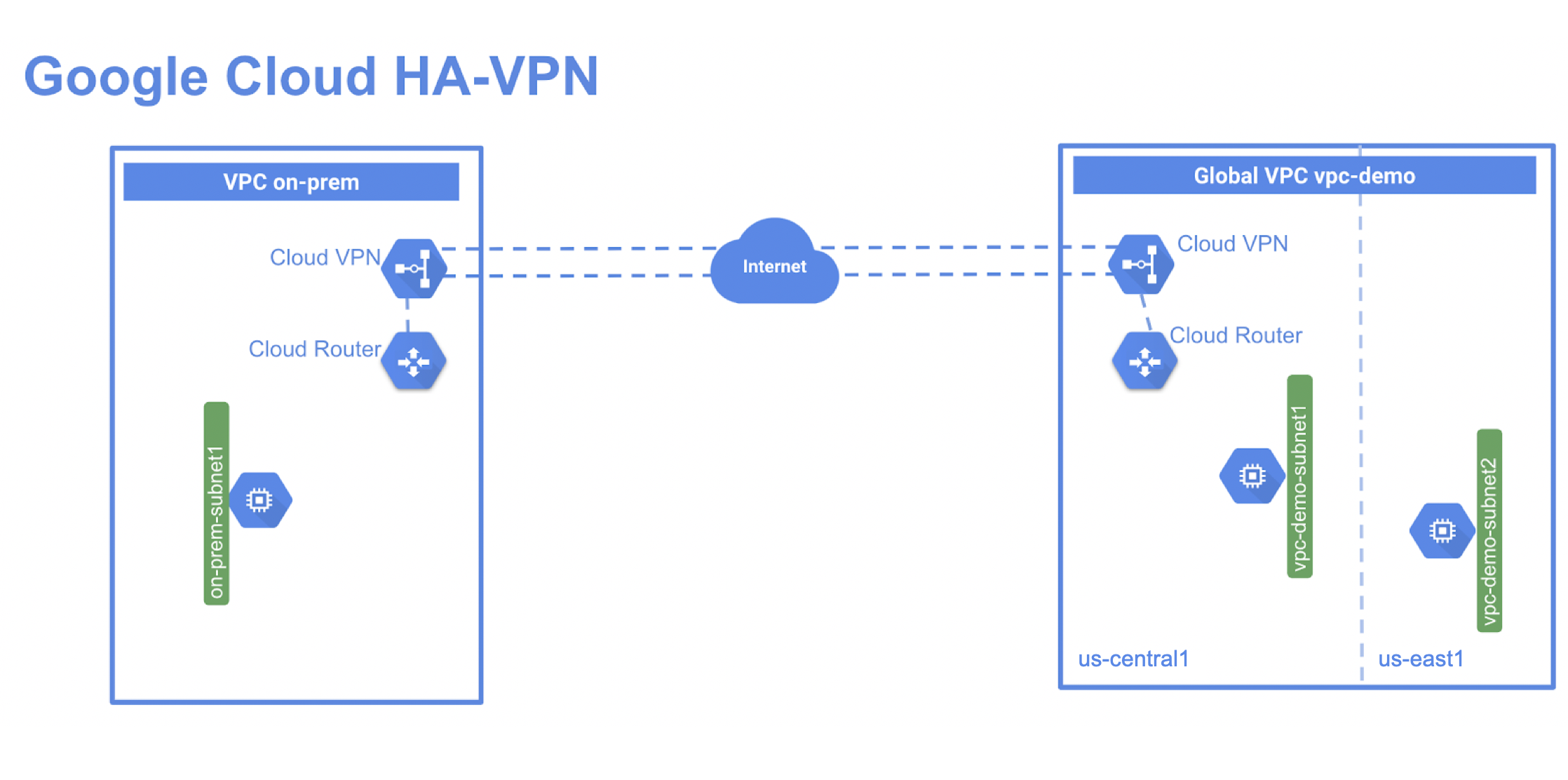

Com a solução de VPN de alta disponibilidade do Cloud VPN, você conecta sua rede local à rede VPC com segurança usando uma conexão VPN IPsec em uma única região. A VPN de alta disponibilidade oferece um SLA de 99,99% de disponibilidade de serviço.

A VPN de alta disponibilidade é uma solução de VPC regional. Os gateways de VPN de alta disponibilidade têm duas interfaces, cada uma com o próprio endereço IP público. Quando você cria um gateway de VPN de alta disponibilidade, dois endereços IP públicos são escolhidos automaticamente em diferentes pools de endereços. Quando a VPN de alta disponibilidade é configurada com dois túneis, o Cloud VPN oferece um tempo de atividade de 99,99% de disponibilidade de serviço.

Neste laboratório, você vai criar uma VPC global chamada vpc-demo, com duas sub-redes personalizadas em e . Nessa VPC, você vai adicionar uma instância do Compute Engine em cada região. Depois disso, você criará outra VPC, chamada on-prem, para simular o data center no local do cliente. Nessa segunda VPC, você vai adicionar uma sub-rede na região e executar uma instância do Compute Engine. Em seguida, você vai adicionar uma VPN de alta disponibilidade e um roteador de nuvem em cada VPC e executar dois túneis em cada gateway da VPN de alta disponibilidade. Por fim, você vai testar a configuração para verificar o SLA de 99,99%.

Objetivos

Neste laboratório, você aprenderá a fazer o seguinte:

- Criar duas instâncias e redes VPC

- Configurar gateways da VPN de alta disponibilidade

- Configurar o roteamento dinâmico com túneis VPN

- Configurar o modo de roteamento dinâmico global

- Verificar e testar a configuração do gateway da VPN de alta disponibilidade

Configuração e requisitos

Para cada laboratório, você recebe um novo projeto do Google Cloud e um conjunto de recursos por um determinado período sem custo financeiro.

-

Clique no botão Começar o laboratório. Se for preciso pagar, você verá um pop-up para selecionar a forma de pagamento.

No painel Detalhes do laboratório à esquerda, você vai encontrar o seguinte:

- O botão Abrir console do Google Cloud

- O tempo restante

- As credenciais temporárias que você vai usar neste laboratório

- Outras informações, se forem necessárias

-

Se você estiver usando o navegador Chrome, clique em Abrir console do Google Cloud ou clique com o botão direito do mouse e selecione Abrir link em uma janela anônima.

O laboratório ativa os recursos e depois abre a página Fazer login em outra guia.

Dica: coloque as guias em janelas separadas lado a lado.

Observação: se aparecer a caixa de diálogo Escolher uma conta, clique em Usar outra conta.

-

Se necessário, copie o Nome de usuário abaixo e cole na caixa de diálogo Fazer login.

{{{user_0.username | "Nome de usuário"}}}

Você também encontra o Nome de usuário no painel Detalhes do laboratório.

-

Clique em Seguinte.

-

Copie a Senha abaixo e cole na caixa de diálogo de boas-vindas.

{{{user_0.password | "Senha"}}}

Você também encontra a Senha no painel Detalhes do laboratório.

-

Clique em Seguinte.

Importante: você precisa usar as credenciais fornecidas no laboratório, e não as da sua conta do Google Cloud.

Observação: se você usar sua própria conta do Google Cloud neste laboratório, é possível que receba cobranças adicionais.

-

Acesse as próximas páginas:

- Aceite os Termos e Condições.

- Não adicione opções de recuperação nem autenticação de dois fatores (porque essa é uma conta temporária).

- Não se inscreva em testes gratuitos.

Depois de alguns instantes, o console do Google Cloud será aberto nesta guia.

Observação: para acessar uma lista de produtos e serviços do Google Cloud, clique no Menu de navegação no canto superior esquerdo ou digite o nome do serviço ou produto no campo Pesquisar.

Ative o Google Cloud Shell

O Google Cloud Shell é uma máquina virtual com ferramentas de desenvolvimento. Ele tem um diretório principal permanente de 5 GB e é executado no Google Cloud.

O Cloud Shell oferece acesso de linha de comando aos recursos do Google Cloud.

-

No console do Cloud, clique no botão "Abrir o Cloud Shell" na barra de ferramentas superior direita.

-

Clique em Continuar.

O provisionamento e a conexão do ambiente podem demorar um pouco. Quando você estiver conectado, já estará autenticado, e o projeto estará definido com seu PROJECT_ID. Exemplo:

A gcloud é a ferramenta de linha de comando do Google Cloud. Ela vem pré-instalada no Cloud Shell e aceita preenchimento com tabulação.

- Para listar o nome da conta ativa, use este comando:

gcloud auth list

Saída:

Credentialed accounts:

- @.com (active)

Exemplo de saída:

Credentialed accounts:

- google1623327_student@qwiklabs.net

- Para listar o ID do projeto, use este comando:

gcloud config list project

Saída:

[core]

project =

Exemplo de saída:

[core]

project = qwiklabs-gcp-44776a13dea667a6

Observação:

a documentação completa da gcloud está disponível no

guia com informações gerais sobre a gcloud CLI

.

Tarefa 1: Configurar um ambiente VPC global

Nesta tarefa, você configura uma VPC global com duas sub-redes personalizadas e duas instâncias de VM em execução em cada zona.

- No Cloud Shell, crie uma rede VPC chamada vpc-demo:

gcloud compute networks create vpc-demo --subnet-mode custom

A saída será semelhante a esta:

Created [https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/global/networks/vpc-demo].

NAME: vpc-demo

SUBNET_MODE: CUSTOM

BGP_ROUTING_MODE: REGIONAL

IPV4_RANGE:

GATEWAY_IPV4:

- No Cloud Shell, crie a sub-rede vpc-demo-subnet1 na região :

gcloud compute networks subnets create vpc-demo-subnet1 \

--network vpc-demo --range 10.1.1.0/24 --region "{{{project_0.default_region| REGION}}}"

- Crie a sub-rede vpc-demo-subnet2 na região :

gcloud compute networks subnets create vpc-demo-subnet2 \

--network vpc-demo --range 10.2.1.0/24 --region {{{project_0.default_region_2 | REGION 2}}}

- Crie uma regra de firewall para permitir todo o tráfego personalizado na rede:

gcloud compute firewall-rules create vpc-demo-allow-custom \

--network vpc-demo \

--allow tcp:0-65535,udp:0-65535,icmp \

--source-ranges 10.0.0.0/8

A saída será semelhante a esta:

Creating firewall...working..Created [https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/global/firewalls/vpc-demo-allow-custom].

Creating firewall...done.

NAME: vpc-demo-allow-custom

NETWORK: vpc-demo

DIRECTION: INGRESS

PRIORITY: 1000

ALLOW: tcp:0-65535,udp:0-65535,icmp

DENY:

DISABLED: False

- Crie uma regra de firewall que permita o tráfego SSH e ICMP em qualquer lugar:

gcloud compute firewall-rules create vpc-demo-allow-ssh-icmp \

--network vpc-demo \

--allow tcp:22,icmp

- Crie uma instância de VM vpc-demo-instance1 na zona :

gcloud compute instances create vpc-demo-instance1 --machine-type=e2-medium --zone {{{ project_0.default_zone | "ZONE" }}} --subnet vpc-demo-subnet1

A saída será semelhante a esta:

Created [https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/zones/{{{ project_0.default_zone | "ZONE" }}}/instances/vpc-demo-instance1].

NAME: vpc-demo-instance1

ZONE: {{{ project_0.default_zone | "ZONE" }}}

MACHINE_TYPE: e2-standard-2

PREEMPTIBLE:

INTERNAL_IP: 10.1.1.2

EXTERNAL_IP: 34.71.135.218

STATUS: RUNNING

- Crie uma instância de VM vpc-demo-instance2 na zona :

gcloud compute instances create vpc-demo-instance2 --machine-type=e2-medium --zone {{{project_0.default_zone_2 | ZONE2}}} --subnet vpc-demo-subnet2

Tarefa 2. Configurar um ambiente local simulado

Nesta tarefa, você cria uma VPC chamada on-prem que simula um ambiente local de onde um cliente se conecta ao ambiente do Google Cloud.

- No Cloud Shell, crie uma rede VPC chamada on-prem:

gcloud compute networks create on-prem --subnet-mode custom

A saída será semelhante a esta:

Created [https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/global/networks/on-prem].

NAME: on-prem

SUBNET_MODE: CUSTOM

BGP_ROUTING_MODE: REGIONAL

IPV4_RANGE:

GATEWAY_IPV4:

- Crie uma sub-rede chamada on-prem-subnet1:

gcloud compute networks subnets create on-prem-subnet1 \

--network on-prem --range 192.168.1.0/24 --region {{{ project_0.default_region | "REGION" }}}

- Crie uma regra de firewall para permitir todo o tráfego personalizado na rede:

gcloud compute firewall-rules create on-prem-allow-custom \

--network on-prem \

--allow tcp:0-65535,udp:0-65535,icmp \

--source-ranges 192.168.0.0/16

- Crie uma regra de firewall que permita o tráfego SSH, RDP, HTTP e ICMP para as instâncias:

gcloud compute firewall-rules create on-prem-allow-ssh-icmp \

--network on-prem \

--allow tcp:22,icmp

- Crie uma instância chamada on-prem-instance1 na região .

Observação: no comando abaixo, substitua por uma zona em , mas diferente da usada para criar a vpc-demo-instance1 na vpc-demo-subnet1 .

gcloud compute instances create on-prem-instance1 --machine-type=e2-medium --zone zone_name --subnet on-prem-subnet1

Tarefa 3: Configurar um gateway de VPN de alta disponibilidade

Nesta tarefa, você cria um gateway de VPN de alta disponibilidade em cada rede VPC e depois cria túneis de VPN de alta disponibilidade em cada gateway do Cloud VPN.

- No Cloud Shell, crie uma VPN de alta disponibilidade na rede vpc-demo:

gcloud compute vpn-gateways create vpc-demo-vpn-gw1 --network vpc-demo --region {{{ project_0.default_region | "REGION" }}}

A saída será semelhante a esta:

Creating VPN Gateway...done.

NAME: vpc-demo-vpn-gw1

INTERFACE0: 35.242.117.95

INTERFACE1: 35.220.73.93

NETWORK: vpc-demo

REGION: {{{ project_0.default_region | "REGION" }}}

- Crie uma VPN de alta disponibilidade na rede on-prem:

gcloud compute vpn-gateways create on-prem-vpn-gw1 --network on-prem --region {{{ project_0.default_region | "REGION" }}}

- Acesse os detalhes do gateway vpc-demo-vpn-gw1 para analisar as configurações:

gcloud compute vpn-gateways describe vpc-demo-vpn-gw1 --region {{{ project_0.default_region | "REGION" }}}

A saída será semelhante a esta:

creationTimestamp: '2022-01-25T03:02:20.983-08:00'

id: '7306781839576950355'

kind: compute#vpnGateway

labelFingerprint: 42WmSpB8rSM=

name: vpc-demo-vpn-gw1

network: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/global/networks/vpc-demo

region: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}

selfLink: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnGateways/vpc-demo-vpn-gw1

vpnInterfaces:

- id: 0

ipAddress: 35.242.117.95

- id: 1

ipAddress: 35.220.73.93

- Acesse os detalhes do vpn-gateway on-prem-vpn-gw1 para analisar as configurações:

gcloud compute vpn-gateways describe on-prem-vpn-gw1 --region {{{ project_0.default_region | "Region" }}}

A saída será semelhante a esta:

creationTimestamp: '2022-01-25T03:03:34.305-08:00'

id: '3697047034868688873'

kind: compute#vpnGateway

labelFingerprint: 42WmSpB8rSM=

name: on-prem-vpn-gw1

network: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/global/networks/on-prem

region: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}

selfLink: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnGateways/on-prem-vpn-gw1

vpnInterfaces:

- id: 0

ipAddress: 35.242.106.234

- id: 1

ipAddress: 35.220.88.140

Criar roteadores de nuvem

- Crie um roteador de nuvem na rede vpc-demo:

gcloud compute routers create vpc-demo-router1 \

--region {{{ project_0.default_region | "REGION" }}} \

--network vpc-demo \

--asn 65001

A saída será semelhante a esta:

Creating router [vpc-demo-router1]...done.

NAME: vpc-demo-router1

REGION: {{{ project_0.default_region | "REGION" }}}

NETWORK: vpc-demo

- Crie um roteador de nuvem na rede on-prem:

gcloud compute routers create on-prem-router1 \

--region {{{ project_0.default_region | "REGION" }}} \

--network on-prem \

--asn 65002

Tarefa 4. Criar dois túneis de VPN

Nesta tarefa, você cria túneis de VPN entre os dois gateways. Para a configuração da VPN de alta disponibilidade, adicione dois túneis de cada gateway à configuração remota. Crie um túnel em interface0 e conecte-se a interface0 no gateway remoto. Em seguida, crie outro túnel em interface1 e conecte-se a interface1 no gateway remoto.

Ao executar túneis de VPN de alta disponibilidade entre duas VPCs do Google Cloud, é necessário garantir que o túnel em interface0 esteja conectado a interface0 no gateway da VPN remota. Da mesma forma, o túnel em interface1 precisa estar conectado a interface1 no gateway da VPN remota.

Observação: no seu ambiente, se você executar a VPN de alta disponibilidade em um gateway da VPN remota no local para um cliente, será possível se conectar usando uma das seguintes maneiras:

-

Dois dispositivos locais de gateway da VPN: cada um dos túneis das interfaces no gateway do Cloud VPN precisa estar conectado ao próprio gateway de peering.

-

Um único dispositivo local de gateway da VPN com duas interfaces: cada um dos túneis de cada interface no gateway do Cloud VPN precisa estar conectado à própria interface no gateway de peering.

-

Um único dispositivo local de gateway da VPN com uma única interface: os dois túneis de cada interface no gateway do Cloud VPN precisam estar conectados à mesma interface no gateway de peering.

Neste laboratório, você vai simular uma configuração local com os dois gateways de VPN no Google Cloud. Verifique se interface0 de um gateway se conecta a interface0 do outro e interface1 se conecta a interface1 do gateway remoto.

- Crie o primeiro túnel de VPN na rede vpc-demo:

gcloud compute vpn-tunnels create vpc-demo-tunnel0 \

--peer-gcp-gateway on-prem-vpn-gw1 \

--region {{{ project_0.default_region | "REGION" }}} \

--ike-version 2 \

--shared-secret [SHARED_SECRET] \

--router vpc-demo-router1 \

--vpn-gateway vpc-demo-vpn-gw1 \

--interface 0

A saída será semelhante a esta:

Creating VPN tunnel...done.

NAME: vpc-demo-tunnel0

REGION: {{{ project_0.default_region | "REGION" }}}

GATEWAY: vpc-demo-vpn-gw1

VPN_INTERFACE: 0

PEER_ADDRESS: 35.242.106.234

- Crie o segundo túnel de VPN na rede vpc-demo:

gcloud compute vpn-tunnels create vpc-demo-tunnel1 \

--peer-gcp-gateway on-prem-vpn-gw1 \

--region {{{ project_0.default_region | "REGION" }}} \

--ike-version 2 \

--shared-secret [SHARED_SECRET] \

--router vpc-demo-router1 \

--vpn-gateway vpc-demo-vpn-gw1 \

--interface 1

- Crie o primeiro túnel de VPN na rede on-prem:

gcloud compute vpn-tunnels create on-prem-tunnel0 \

--peer-gcp-gateway vpc-demo-vpn-gw1 \

--region {{{ project_0.default_region | "REGION" }}} \

--ike-version 2 \

--shared-secret [SHARED_SECRET] \

--router on-prem-router1 \

--vpn-gateway on-prem-vpn-gw1 \

--interface 0

- Crie o segundo túnel de VPN na rede on-prem:

gcloud compute vpn-tunnels create on-prem-tunnel1 \

--peer-gcp-gateway vpc-demo-vpn-gw1 \

--region {{{ project_0.default_region | "REGION" }}} \

--ike-version 2 \

--shared-secret [SHARED_SECRET] \

--router on-prem-router1 \

--vpn-gateway on-prem-vpn-gw1 \

--interface 1

Tarefa 5: Criar um peering do protocolo de gateway de borda (BGP) para cada túnel

Nesta tarefa, você configura o peering do BGP para cada túnel de VPN entre a vpc-demo e a VPC on-prem. A VPN de alta disponibilidade exige roteamento dinâmico para permitir 99,99% de disponibilidade.

- Crie a interface do roteador para tunnel0 na rede vpc-demo:

gcloud compute routers add-interface vpc-demo-router1 \

--interface-name if-tunnel0-to-on-prem \

--ip-address 169.254.0.1 \

--mask-length 30 \

--vpn-tunnel vpc-demo-tunnel0 \

--region {{{ project_0.default_region | "REGION" }}}

A saída será semelhante a esta:

Updated [https://www.googleapis.com/compute/v1/projects/binal-sandbox/regions/{{{ project_0.default_region | "REGION" }}}/routers/vpc-demo-router1].

- Crie o peering do BGP para tunnel0 na rede vpc-demo:

gcloud compute routers add-bgp-peer vpc-demo-router1 \

--peer-name bgp-on-prem-tunnel0 \

--interface if-tunnel0-to-on-prem \

--peer-ip-address 169.254.0.2 \

--peer-asn 65002 \

--region {{{ project_0.default_region | "REGION" }}}

A saída será semelhante a esta:

Creating peer [bgp-on-prem-tunnel0] in router [vpc-demo-router1]...done.

- Crie uma interface de roteador para tunnel1 na rede vpc-demo:

gcloud compute routers add-interface vpc-demo-router1 \

--interface-name if-tunnel1-to-on-prem \

--ip-address 169.254.1.1 \

--mask-length 30 \

--vpn-tunnel vpc-demo-tunnel1 \

--region {{{ project_0.default_region | "REGION" }}}

- Crie o peering do BGP para tunnel1 na rede vpc-demo:

gcloud compute routers add-bgp-peer vpc-demo-router1 \

--peer-name bgp-on-prem-tunnel1 \

--interface if-tunnel1-to-on-prem \

--peer-ip-address 169.254.1.2 \

--peer-asn 65002 \

--region {{{ project_0.default_region | "REGION" }}}

- Crie uma interface de roteador para tunnel0 na rede on-prem:

gcloud compute routers add-interface on-prem-router1 \

--interface-name if-tunnel0-to-vpc-demo \

--ip-address 169.254.0.2 \

--mask-length 30 \

--vpn-tunnel on-prem-tunnel0 \

--region {{{ project_0.default_region | "REGION" }}}

- Crie o peering do BGP para tunnel0 na rede on-prem:

gcloud compute routers add-bgp-peer on-prem-router1 \

--peer-name bgp-vpc-demo-tunnel0 \

--interface if-tunnel0-to-vpc-demo \

--peer-ip-address 169.254.0.1 \

--peer-asn 65001 \

--region {{{ project_0.default_region | "REGION" }}}

- Crie uma interface de roteador para tunnel1 na rede on-prem:

gcloud compute routers add-interface on-prem-router1 \

--interface-name if-tunnel1-to-vpc-demo \

--ip-address 169.254.1.2 \

--mask-length 30 \

--vpn-tunnel on-prem-tunnel1 \

--region {{{ project_0.default_region | "REGION" }}}

- Crie o peering do BGP para tunnel1 na rede on-prem:

gcloud compute routers add-bgp-peer on-prem-router1 \

--peer-name bgp-vpc-demo-tunnel1 \

--interface if-tunnel1-to-vpc-demo \

--peer-ip-address 169.254.1.1 \

--peer-asn 65001 \

--region {{{ project_0.default_region | "REGION" }}}

Tarefa 6: Verificar as configurações do roteador

Nesta tarefa, você verifica as configurações do roteador nas duas VPCs. Você configura regras de firewall para permitir o tráfego entre cada VPC e verificar o status dos túneis. Você também verifica a conectividade particular pela VPN entre cada VPC e ativa o modo de roteamento global da VPC.

- Acesse os detalhes do vpc-demo-router1 do Cloud Router para analisar as configurações:

gcloud compute routers describe vpc-demo-router1 \

--region {{{ project_0.default_region | "REGION" }}}

A saída será semelhante a esta:

bgp:

advertiseMode: DEFAULT

asn: 65001

keepaliveInterval: 20

bgpPeers:

- bfd:

minReceiveInterval: 1000

minTransmitInterval: 1000

multiplier: 5

sessionInitializationMode: DISABLED

enable: 'TRUE'

interfaceName: if-tunnel0-to-on-prem

ipAddress: 169.254.0.1

name: bgp-on-prem-tunnel0

peerAsn: 65002

peerIpAddress: 169.254.0.2

- bfd:

minReceiveInterval: 1000

minTransmitInterval: 1000

multiplier: 5

sessionInitializationMode: DISABLED

enable: 'TRUE'

interfaceName: if-tunnel1-to-on-prem

ipAddress: 169.254.1.1

name: bgp-on-prem-tunnel1

peerAsn: 65002

peerIpAddress: 169.254.1.2

creationTimestamp: '2022-01-25T03:06:23.370-08:00'

id: '2408056426544129856'

interfaces:

- ipRange: 169.254.0.1/30

linkedVpnTunnel: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnTunnels/vpc-demo-tunnel0

name: if-tunnel0-to-on-prem

- ipRange: 169.254.1.1/30

linkedVpnTunnel: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnTunnels/vpc-demo-tunnel1

name: if-tunnel1-to-on-prem

kind: compute#router

name: vpc-demo-router1

network: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/global/networks/vpc-demo

region: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}

selfLink: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/routers/vpc-demo-router1

- Acesse os detalhes do Cloud Router on-prem-router1 para analisar as configurações:

gcloud compute routers describe on-prem-router1 \

--region {{{ project_0.default_region | "REGION" }}}

A saída será semelhante a esta:

bgp:

advertiseMode: DEFAULT

asn: 65002

keepaliveInterval: 20

bgpPeers:

- bfd:

minReceiveInterval: 1000

minTransmitInterval: 1000

multiplier: 5

sessionInitializationMode: DISABLED

enable: 'TRUE'

interfaceName: if-tunnel0-to-vpc-demo

ipAddress: 169.254.0.2

name: bgp-vpc-demo-tunnel0

peerAsn: 65001

peerIpAddress: 169.254.0.1

- bfd:

minReceiveInterval: 1000

minTransmitInterval: 1000

multiplier: 5

sessionInitializationMode: DISABLED

enable: 'TRUE'

interfaceName: if-tunnel1-to-vpc-demo

ipAddress: 169.254.1.2

name: bgp-vpc-demo-tunnel1

peerAsn: 65001

peerIpAddress: 169.254.1.1

creationTimestamp: '2022-01-25T03:07:40.360-08:00'

id: '3252882979067946771'

interfaces:

- ipRange: 169.254.0.2/30

linkedVpnTunnel: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnTunnels/on-prem-tunnel0

name: if-tunnel0-to-vpc-demo

- ipRange: 169.254.1.2/30

linkedVpnTunnel: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnTunnels/on-prem-tunnel1

name: if-tunnel1-to-vpc-demo

kind: compute#router

name: on-prem-router1

network: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/global/networks/on-prem

region: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}

selfLink: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/routers/on-prem-router1

Configurar regras de firewall para permitir tráfego da VPC remota

Configure regras de firewall para permitir tráfego vindo dos intervalos de IP particulares da VPN de peering.

- Para permitir o tráfego da VPC de rede on-prem para vpc-demo:

gcloud compute firewall-rules create vpc-demo-allow-subnets-from-on-prem \

--network vpc-demo \

--allow tcp,udp,icmp \

--source-ranges 192.168.1.0/24

A saída será semelhante a esta:

Creating firewall...working..Created [https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/global/firewalls/vpc-demo-allow-subnets-from-on-prem].

Creating firewall...done.

NAME: vpc-demo-allow-subnets-from-on-prem

NETWORK: vpc-demo

DIRECTION: INGRESS

PRIORITY: 1000

ALLOW: tcp,udp,icmp

DENY:

DISABLED: False

- Permita o tráfego de vpc-demo para a VPC de rede on-prem:

gcloud compute firewall-rules create on-prem-allow-subnets-from-vpc-demo \

--network on-prem \

--allow tcp,udp,icmp \

--source-ranges 10.1.1.0/24,10.2.1.0/24

Verificar o status dos túneis

- Liste os túneis de VPN que você acabou de criar:

gcloud compute vpn-tunnels list

Precisam existir quatro túneis de VPN (dois túneis para cada gateway de VPN). A saída será semelhante a esta:

NAME: on-prem-tunnel0

REGION: {{{ project_0.default_region | "REGION" }}}

GATEWAY: on-prem-vpn-gw1

PEER_ADDRESS: 35.242.117.95

NAME: on-prem-tunnel1

REGION: {{{ project_0.default_region | "REGION" }}}

GATEWAY: on-prem-vpn-gw1

PEER_ADDRESS: 35.220.73.93

NAME: vpc-demo-tunnel0

REGION: {{{ project_0.default_region | "REGION" }}}

GATEWAY: vpc-demo-vpn-gw1

PEER_ADDRESS: 35.242.106.234

NAME: vpc-demo-tunnel1

REGION: {{{ project_0.default_region | "REGION" }}}

GATEWAY: vpc-demo-vpn-gw1

PEER_ADDRESS: 35.220.88.140

- Verifique se o túnel vpc-demo-tunnel0 está ativo:

gcloud compute vpn-tunnels describe vpc-demo-tunnel0 \

--region {{{ project_0.default_region | "REGION" }}}

A saída do túnel mostrará o status detalhado como Tunnel is up and running.

creationTimestamp: '2022-01-25T03:21:05.238-08:00'

description: ''

detailedStatus: Tunnel is up and running.

id: '3268990180169769934'

ikeVersion: 2

kind: compute#vpnTunnel

labelFingerprint: 42WmSpB8rSM=

localTrafficSelector:

- 0.0.0.0/0

name: vpc-demo-tunnel0

peerGcpGateway: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnGateways/on-prem-vpn-gw1

peerIp: 35.242.106.234

region: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}

remoteTrafficSelector:

- 0.0.0.0/0

router: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/routers/vpc-demo-router1

selfLink: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnTunnels/vpc-demo-tunnel0

sharedSecret: '*************'

sharedSecretHash: AOs4oVY4bX91gba6DIeg1DbtzWTj

status: ESTABLISHED

vpnGateway: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnGateways/vpc-demo-vpn-gw1

vpnGatewayInterface: 0

- Verifique se o túnel vpc-demo-tunnel1 está ativo:

gcloud compute vpn-tunnels describe vpc-demo-tunnel1 \

--region {{{ project_0.default_region | "REGION" }}}

A saída do túnel mostrará o status detalhado como Tunnel is up and running.

- Verifique se o túnel on-prem-tunnel0 está ativo:

gcloud compute vpn-tunnels describe on-prem-tunnel0 \

--region {{{ project_0.default_region | "REGION" }}}

A saída do túnel mostrará o status detalhado como Tunnel is up and running.

- Verifique se o túnel on-prem-tunnel1 está ativo:

gcloud compute vpn-tunnels describe on-prem-tunnel1 \

--region {{{ project_0.default_region | "REGION" }}}

A saída do túnel mostrará o status detalhado como Tunnel is up and running.

Verificar a conectividade particular na VPN

-

Acesse "Compute Engine" e observe a zona em que on-prem-instance1 foi criada.

-

Abra uma nova guia do Cloud Shell e insira o texto abaixo para se conectar via SSH à instância on-prem-instance1:

Substitua <zone_name> pela zona em que on-prem-instance1 foi criada.

gcloud compute ssh on-prem-instance1 --zone zone_name

-

Digite "y" para confirmar que quer continuar.

-

Pressione Enter duas vezes para pular a criação de uma senha.

-

Da instância on-prem-instance1 na rede on-prem, para alcançar instâncias na rede vpc-demo, dê um ping em 10.1.1.2:

ping -c 4 10.1.1.2

Os pings deram certo. A saída será semelhante a esta:

PING 10.1.1.2 (10.1.1.2) 56(84) bytes of data.

64 bytes from 10.1.1.2: icmp_seq=1 ttl=62 time=9.65 ms

64 bytes from 10.1.1.2: icmp_seq=2 ttl=62 time=2.01 ms

64 bytes from 10.1.1.2: icmp_seq=3 ttl=62 time=1.71 ms

64 bytes from 10.1.1.2: icmp_seq=4 ttl=62 time=1.77 ms

--- 10.1.1.2 ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 8ms

rtt min/avg/max/mdev = 1.707/3.783/9.653/3.391 ms

Roteamento global com VPN

A VPN de alta disponibilidade é um recurso regional e roteador de nuvem que, por padrão, só vê as rotas na região em que é implantado. Para alcançar instâncias em uma região diferente daquela do roteador de nuvem, ative o modo de roteamento global para a VPC. Isso permite que o roteador de nuvem veja e divulgue rotas de outras regiões.

- Abra uma nova guia do Cloud Shell e atualize o modo de roteamento bgp de vpc-demo para GLOBAL:

gcloud compute networks update vpc-demo --bgp-routing-mode GLOBAL

- Veja a mudança:

gcloud compute networks describe vpc-demo

A saída será semelhante a esta:

autoCreateSubnetworks: false

creationTimestamp: '2022-01-25T02:52:58.553-08:00'

id: '4735939730452146277'

kind: compute#network

name: vpc-demo

routingConfig:

routingMode: GLOBAL

selfLink: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/global/networks/vpc-demo

subnetworks:

- https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/subnetworks/vpc-demo-subnet1

- https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/us-west1/subnetworks/vpc-demo-subnet2

x_gcloud_bgp_routing_mode: GLOBAL

x_gcloud_subnet_mode: CUSTOM

- Na guia do Cloud Shell conectada à instância na rede on-prem via ssh, dê um ping na instância vpc-demo-instance2 na região :

ping -c 2 10.2.1.2

Os pings deram certo. A saída será semelhante a esta:

PING 10.2.1.2 (10.2.1.2) 56(84) bytes of data.

64 bytes from 10.2.1.2: icmp_seq=1 ttl=62 time=34.9 ms

64 bytes from 10.2.1.2: icmp_seq=2 ttl=62 time=32.2 ms

--- 10.2.1.2 ping statistics ---

2 packets transmitted, 2 received, 0% packet loss, time 2ms

rtt min/avg/max/mdev = 32.189/33.528/34.867/1.339 ms

Tarefa 7: Verificar e testar a configuração de túneis de VPN de alta disponibilidade

Nesta tarefa, você testa e verifica se a configuração de alta disponibilidade de cada túnel de VPN de alta disponibilidade foi bem-sucedida.

-

Abra uma nova guia do Cloud Shell.

-

Desative tunnel0 na rede vpc-demo:

gcloud compute vpn-tunnels delete vpc-demo-tunnel0 --region {{{ project_0.default_region | "REGION" }}}

Responda "y" quando solicitado para verificar a exclusão. O respectivo tunnel0 na rede on-prem ficará inativo.

- Verifique se o túnel está inativo:

gcloud compute vpn-tunnels describe on-prem-tunnel0 --region {{{ project_0.default_region | "REGION" }}}

O status detalhado deve aparecer como Handshake_with_peer_broken.

creationTimestamp: '2022-01-25T03:22:33.581-08:00'

description: ''

detailedStatus: Handshake with peer broken for unknown reason. Trying again soon.

id: '4116279561430393750'

ikeVersion: 2

kind: compute#vpnTunnel

localTrafficSelector:

- 0.0.0.0/0

name: on-prem-tunnel0

peerGcpGateway: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnGateways/vpc-demo-vpn-gw1

peerIp: 35.242.117.95

region: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}

remoteTrafficSelector:

- 0.0.0.0/0

router: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/routers/on-prem-router1

selfLink: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnTunnels/on-prem-tunnel0

sharedSecret: '*************'

sharedSecretHash: AO3jeFtewmjvTMO7JEM5RuyCtqaa

status: FIRST_HANDSHAKE

vpnGateway: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnGateways/on-prem-vpn-gw1

vpnGatewayInterface: 0

- Mude para a guia anterior do Cloud Shell que está com a sessão SSH aberta em execução e verifique os pings entre as instâncias na rede vpc-demo e na rede on-prem.

ping -c 3 10.1.1.2

A saída será semelhante a esta:

PING 10.1.1.2 (10.1.1.2) 56(84) bytes of data.

64 bytes from 10.1.1.2: icmp_seq=1 ttl=62 time=6.31 ms

64 bytes from 10.1.1.2: icmp_seq=2 ttl=62 time=1.13 ms

64 bytes from 10.1.1.2: icmp_seq=3 ttl=62 time=1.20 ms

--- 10.1.1.2 ping statistics ---

3 packets transmitted, 3 received, 0% packet loss, time 5ms

rtt min/avg/max/mdev = 1.132/2.882/6.312/2.425 ms

Os pings ainda são bem-sucedidos porque o tráfego agora é enviado pelo segundo túnel. Você configurou os túneis de VPN de alta disponibilidade.

Tarefa 8: (Opcional) Limpar o ambiente do laboratório

Nesta tarefa, você limpa os recursos que usou. Ela é opcional. Quando o laboratório terminar, todos os seus recursos e o projeto serão excluídos automaticamente. No entanto, você precisa saber como limpar os recursos no seu ambiente por conta própria para economizar custos e reduzir o uso de recursos.

Excluir túneis VPN

- No Cloud Shell, digite os seguintes comandos para excluir os túneis restantes. Digite "y" para confirmar cada ação, quando solicitado:

gcloud compute vpn-tunnels delete on-prem-tunnel0 --region {{{ project_0.default_region | "REGION" }}}

gcloud compute vpn-tunnels delete vpc-demo-tunnel1 --region {{{ project_0.default_region | "REGION" }}}

gcloud compute vpn-tunnels delete on-prem-tunnel1 --region {{{ project_0.default_region | "REGION" }}}

Remover o peering do BGP

- Digite os seguintes comandos em cada peering do BGP para remover o peering:

gcloud compute routers remove-bgp-peer vpc-demo-router1 --peer-name bgp-on-prem-tunnel0 --region {{{ project_0.default_region | "REGION" }}}

gcloud compute routers remove-bgp-peer vpc-demo-router1 --peer-name bgp-on-prem-tunnel1 --region {{{ project_0.default_region | "REGION" }}}

gcloud compute routers remove-bgp-peer on-prem-router1 --peer-name bgp-vpc-demo-tunnel0 --region {{{ project_0.default_region | "REGION" }}}

gcloud compute routers remove-bgp-peer on-prem-router1 --peer-name bgp-vpc-demo-tunnel1 --region {{{ project_0.default_region | "REGION" }}}

Excluir os roteadores de nuvem

- Digite os comandos para excluir os roteadores. Digite "y" para confirmar cada ação, quando solicitado:

gcloud compute routers delete on-prem-router1 --region {{{ project_0.default_region | "REGION" }}}

gcloud compute routers delete vpc-demo-router1 --region {{{ project_0.default_region | "REGION" }}}

Excluir gateways de VPN

- Digite cada comando para excluir os gateways da VPN. Digite "y" para confirmar cada ação, quando solicitado:

gcloud compute vpn-gateways delete vpc-demo-vpn-gw1 --region {{{ project_0.default_region | "REGION" }}}

gcloud compute vpn-gateways delete on-prem-vpn-gw1 --region {{{ project_0.default_region | "REGION" }}}

Excluir instâncias

- Digite os seguintes comandos para excluir cada instância. Digite "y" para confirmar cada ação, quando solicitado:

gcloud compute instances delete vpc-demo-instance1 --zone {{{ project_0.default_zone | "ZONE" }}}

gcloud compute instances delete vpc-demo-instance2 --zone {{{project_0.default_zone_2 | "ZONE"}}}

gcloud compute instances delete on-prem-instance1 --zone zone_name

OBSERVAÇÃO: substitua pela zona em que on-prem-instance1 foi criada.

Excluir regras de firewall

- Digite o código abaixo para excluir as regras de firewall. Digite "y" para confirmar cada ação, quando solicitado:

gcloud compute firewall-rules delete vpc-demo-allow-custom

gcloud compute firewall-rules delete on-prem-allow-subnets-from-vpc-demo

gcloud compute firewall-rules delete on-prem-allow-ssh-icmp

gcloud compute firewall-rules delete on-prem-allow-custom

gcloud compute firewall-rules delete vpc-demo-allow-subnets-from-on-prem

gcloud compute firewall-rules delete vpc-demo-allow-ssh-icmp

Excluir sub-redes

- Digite o código abaixo para excluir as sub-redes. Digite "y" para confirmar cada ação, quando solicitado:

gcloud compute networks subnets delete vpc-demo-subnet1 --region {{{ project_0.default_region | "REGION" }}}

gcloud compute networks subnets delete vpc-demo-subnet2 --region {{{project_0.default_region_2 | REGION 2}}}

gcloud compute networks subnets delete on-prem-subnet1 --region {{{ project_0.default_region | "REGION" }}}

Excluir a VPC

- Digite estes comandos para excluir as VPCs. Digite "y" para confirmar cada ação, quando solicitado:

gcloud compute networks delete vpc-demo

gcloud compute networks delete on-prem

Tarefa 9: Revisão

Neste laboratório, você configurou gateways de VPN de alta disponibilidade. Também configurou o roteamento dinâmico com túneis de VPN e o modo de roteamento dinâmico global. Por fim, verificou que a VPN de alta disponibilidade está configurada e funcionando corretamente.

Finalize o laboratório

Clique em Terminar o laboratório após a conclusão. O Google Cloud Ensina remove os recursos usados e limpa a conta por você.

Você vai poder avaliar sua experiência no laboratório. Basta selecionar o número de estrelas, digitar um comentário e clicar em Enviar.

O número de estrelas indica o seguinte:

- 1 estrela = muito insatisfeito

- 2 estrelas = insatisfeito

- 3 estrelas = neutro

- 4 estrelas = satisfeito

- 5 estrelas = muito satisfeito

Feche a caixa de diálogo se não quiser enviar feedback.

Para enviar seu feedback, fazer sugestões ou correções, use a guia Suporte.

Copyright 2020 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de produtos e empresas podem ser marcas registradas das respectivas empresas a que estão associados.