Descripción general

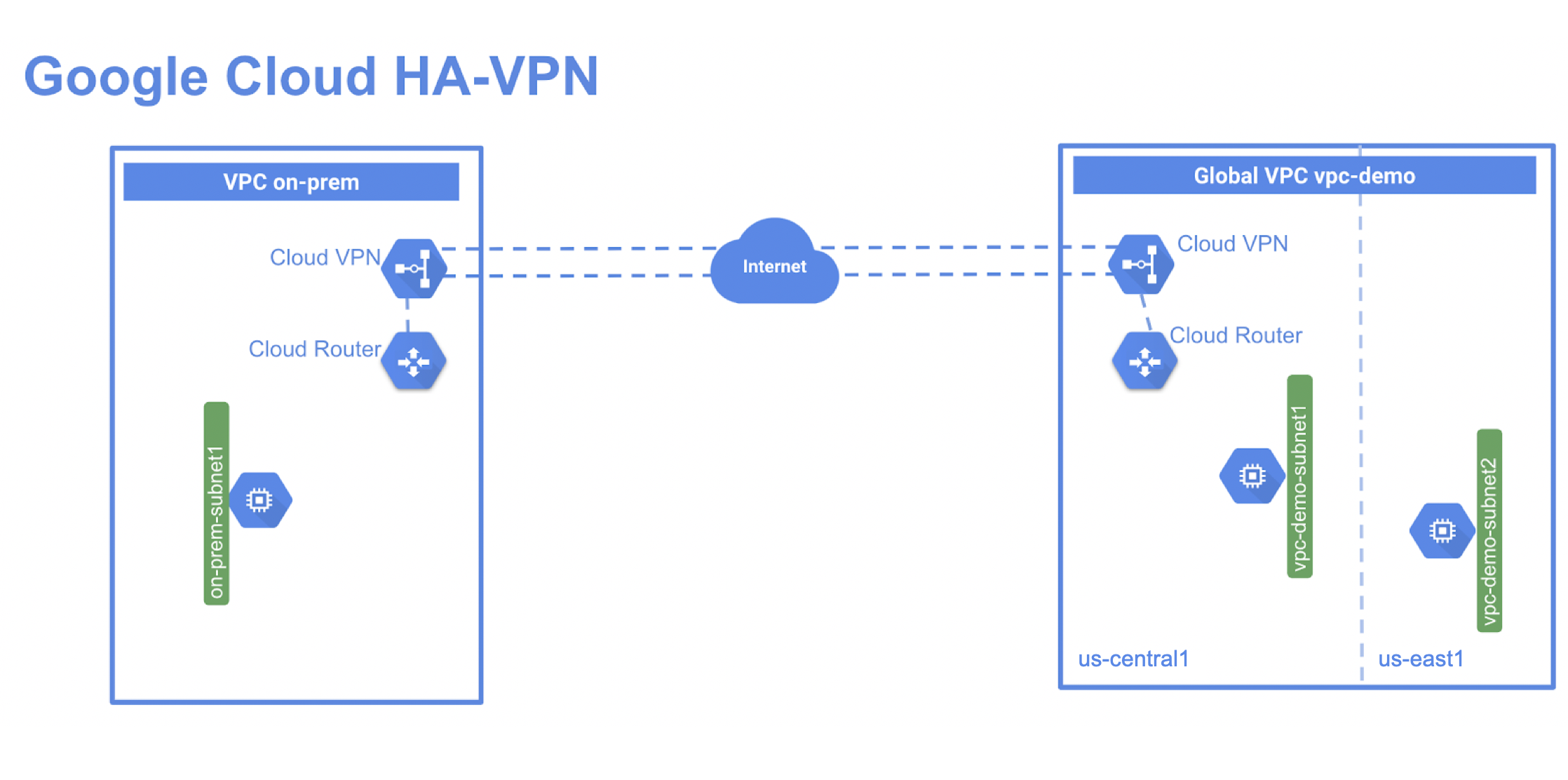

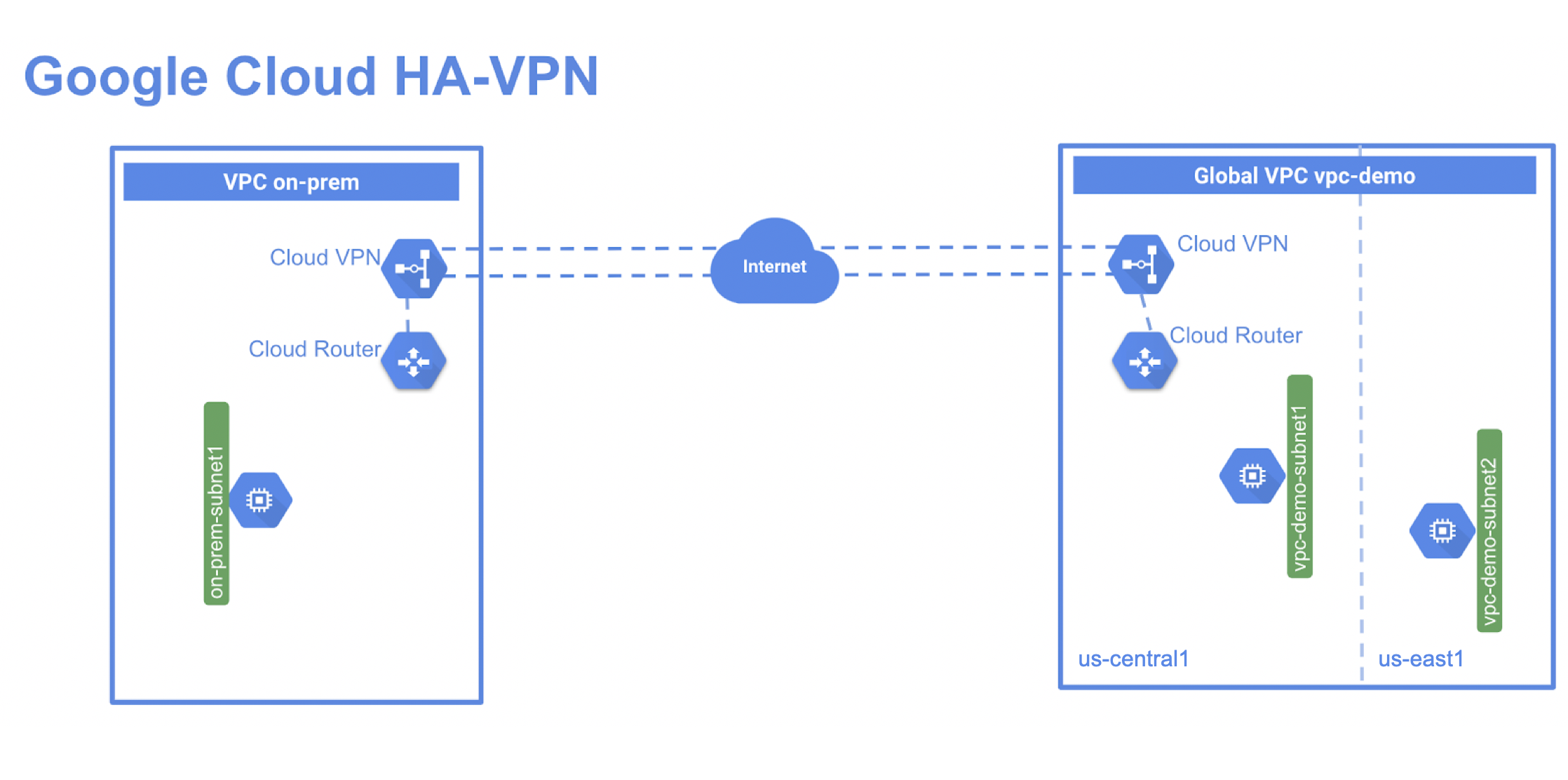

La VPN con alta disponibilidad (HA) es una solución de Cloud VPN que te permite establecer comunicación de forma segura entre tu red local y la red de VPC mediante una conexión de VPN con IPsec en una sola región. Ofrece un ANS del 99.99% de disponibilidad del servicio.

La VPN con alta disponibilidad es una solución de VPN regional por VPC. Las puertas de enlace de VPN con alta disponibilidad cuentan con dos interfaces, cada una con su propia dirección IP pública. Cuando creas una puerta de enlace de este tipo, se eligen automáticamente dos direcciones IP públicas de diferentes grupos de direcciones. Cuando la VPN con alta disponibilidad se configura con dos túneles, Cloud VPN ofrece un tiempo de actividad del 99.99% en lo que respecta a la disponibilidad del servicio.

En este lab, crearás una VPC global llamada vpc-demo con dos subredes personalizadas en y . En esta VPC, agregarás una instancia de Compute Engine en cada región. Luego, crearás una segunda VPC llamada on-prem para simular el centro de datos local de un cliente. En esta segunda VPC, agregarás una subred en la región y una instancia de Compute Engine que se ejecute en esta región. Por último, agregarás a cada VPC una VPN con alta disponibilidad y un Cloud Router, y ejecutarás dos túneles desde cada una de las puertas de enlace de VPN con alta disponibilidad antes de probar la configuración para verificar que ambas tengan un ANS del 99.99%.

Objetivos

En este lab, aprenderás a realizar las siguientes tareas:

- Crear dos instancias y redes de VPC

- Configurar las puertas de enlace de VPN con alta disponibilidad

- Configurar el enrutamiento dinámico con túneles VPN

- Configurar el modo de enrutamiento dinámico global

- Verificar y probar la configuración de la puerta de enlace de VPN con alta disponibilidad

Configuración y requisitos

En cada lab, recibirás un proyecto de Google Cloud y un conjunto de recursos nuevos por tiempo limitado y sin costo adicional.

-

Haz clic en el botón Comenzar lab. Si debes pagar por el lab, se abrirá una ventana emergente para que selecciones tu forma de pago.

A la izquierda, se encuentra el panel Detalles del lab, que tiene estos elementos:

- El botón Abrir la consola de Google Cloud

- El tiempo restante

- Las credenciales temporales que debes usar para el lab

- Otra información para completar el lab, si es necesaria

-

Haz clic en Abrir la consola de Google Cloud (o haz clic con el botón derecho y selecciona Abrir el vínculo en una ventana de incógnito si ejecutas el navegador Chrome).

El lab inicia recursos y abre otra pestaña en la que se muestra la página de acceso.

Sugerencia: Ordena las pestañas en ventanas separadas, una junto a la otra.

Nota: Si ves el diálogo Elegir una cuenta, haz clic en Usar otra cuenta.

-

De ser necesario, copia el nombre de usuario a continuación y pégalo en el diálogo Acceder.

{{{user_0.username | "Username"}}}

También puedes encontrar el nombre de usuario en el panel Detalles del lab.

-

Haz clic en Siguiente.

-

Copia la contraseña que aparece a continuación y pégala en el diálogo Te damos la bienvenida.

{{{user_0.password | "Password"}}}

También puedes encontrar la contraseña en el panel Detalles del lab.

-

Haz clic en Siguiente.

Importante: Debes usar las credenciales que te proporciona el lab. No uses las credenciales de tu cuenta de Google Cloud.

Nota: Usar tu propia cuenta de Google Cloud para este lab podría generar cargos adicionales.

-

Haga clic para avanzar por las páginas siguientes:

- Acepta los Términos y Condiciones.

- No agregues opciones de recuperación o autenticación de dos factores (esta es una cuenta temporal).

- No te registres para obtener pruebas gratuitas.

Después de un momento, se abrirá la consola de Google Cloud en esta pestaña.

Nota: Para ver un menú con una lista de productos y servicios de Google Cloud, haz clic en el menú de navegación que se encuentra en la parte superior izquierda o escribe el nombre del servicio o producto en el campo Búsqueda.

Activa Google Cloud Shell

Google Cloud Shell es una máquina virtual que cuenta con herramientas para desarrolladores. Ofrece un directorio principal persistente de 5 GB y se ejecuta en Google Cloud.

Google Cloud Shell proporciona acceso de línea de comandos a tus recursos de Google Cloud.

-

En la consola de Cloud, en la barra de herramientas superior derecha, haz clic en el botón Abrir Cloud Shell.

-

Haz clic en Continuar.

El aprovisionamiento y la conexión al entorno demorarán unos minutos. Cuando te conectes, habrás completado la autenticación, y el proyecto estará configurado con tu PROJECT_ID. Por ejemplo:

gcloud es la herramienta de línea de comandos de Google Cloud. Viene preinstalada en Cloud Shell y es compatible con el completado de línea de comando.

- Puedes solicitar el nombre de la cuenta activa con este comando:

gcloud auth list

Resultado:

Credentialed accounts:

- @.com (active)

Resultado de ejemplo:

Credentialed accounts:

- google1623327_student@qwiklabs.net

- Puedes solicitar el ID del proyecto con este comando:

gcloud config list project

Resultado:

[core]

project =

Resultado de ejemplo:

[core]

project = qwiklabs-gcp-44776a13dea667a6

Nota:

La documentación completa de gcloud está disponible en la

guía de descripción general de gcloud CLI

.

Tarea 1. Configura un entorno de VPC global

En esta tarea, configurarás una VPC global con dos subredes personalizadas y dos instancias de VM que se ejecuten en cada zona.

- En Cloud Shell, crea una red de VPC llamada vpc-demo:

gcloud compute networks create vpc-demo --subnet-mode custom

El resultado debe ser similar a este:

Created [https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/global/networks/vpc-demo].

NAME: vpc-demo

SUBNET_MODE: CUSTOM

BGP_ROUTING_MODE: REGIONAL

IPV4_RANGE:

GATEWAY_IPV4:

- En Cloud Shell, crea la subred vpc-demo-subnet1 en la región :

gcloud compute networks subnets create vpc-demo-subnet1 \

--network vpc-demo --range 10.1.1.0/24 --region "{{{project_0.default_region| REGION}}}"

- Crea la subred vpc-demo-subnet2 en la región :

gcloud compute networks subnets create vpc-demo-subnet2 \

--network vpc-demo --range 10.2.1.0/24 --region {{{project_0.default_region_2 | REGION 2}}}

- Crea una regla de firewall para permitir todo el tráfico personalizado dentro de la red:

gcloud compute firewall-rules create vpc-demo-allow-custom \

--network vpc-demo \

--allow tcp:0-65535,udp:0-65535,icmp \

--source-ranges 10.0.0.0/8

El resultado debe ser similar a este:

Creating firewall...working..Created [https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/global/firewalls/vpc-demo-allow-custom].

Creating firewall...done.

NAME: vpc-demo-allow-custom

NETWORK: vpc-demo

DIRECTION: INGRESS

PRIORITY: 1000

ALLOW: tcp:0-65535,udp:0-65535,icmp

DENY:

DISABLED: False

- Crea una regla de firewall para permitir el tráfico ICMP y SSH desde cualquier lugar:

gcloud compute firewall-rules create vpc-demo-allow-ssh-icmp \

--network vpc-demo \

--allow tcp:22,icmp

- Crea una instancia de VM vpc-demo-instance1 en la zona :

gcloud compute instances create vpc-demo-instance1 --machine-type=e2-medium --zone {{{ project_0.default_zone | "ZONE" }}} --subnet vpc-demo-subnet1

El resultado debe ser similar a este:

Created [https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/zones/{{{ project_0.default_zone | "ZONE" }}}/instances/vpc-demo-instance1].

NAME: vpc-demo-instance1

ZONE: {{{ project_0.default_zone | "ZONE" }}}

MACHINE_TYPE: e2-standard-2

PREEMPTIBLE:

INTERNAL_IP: 10.1.1.2

EXTERNAL_IP: 34.71.135.218

STATUS: RUNNING

- Crea una instancia de VM vpc-demo-instance2 en la zona :

gcloud compute instances create vpc-demo-instance2 --machine-type=e2-medium --zone {{{project_0.default_zone_2 | ZONE2}}} --subnet vpc-demo-subnet2

Tarea 2: Configura un entorno local simulado

En esta tarea, crearás una VPC llamada on-prem que simule un entorno local desde el que un cliente se conecta al entorno de Google Cloud.

- En Cloud Shell, crea una red de VPC llamada on-prem:

gcloud compute networks create on-prem --subnet-mode custom

El resultado debe ser similar a este:

Created [https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/global/networks/on-prem].

NAME: on-prem

SUBNET_MODE: CUSTOM

BGP_ROUTING_MODE: REGIONAL

IPV4_RANGE:

GATEWAY_IPV4:

- Crea una subred llamada on-prem-subnet1:

gcloud compute networks subnets create on-prem-subnet1 \

--network on-prem --range 192.168.1.0/24 --region {{{ project_0.default_region | "REGION" }}}

- Crea una regla de firewall para permitir todo el tráfico personalizado dentro de la red:

gcloud compute firewall-rules create on-prem-allow-custom \

--network on-prem \

--allow tcp:0-65535,udp:0-65535,icmp \

--source-ranges 192.168.0.0/16

- Crea una regla de firewall para permitir el tráfico ICMP, SSH, RDP y HTTP a las instancias:

gcloud compute firewall-rules create on-prem-allow-ssh-icmp \

--network on-prem \

--allow tcp:22,icmp

- Crea una instancia llamada on-prem-instance1 en la región .

Nota: En el siguiente comando, reemplaza por una zona ubicada en que debe ser diferente de la que usaste para crear vpc-demo-instance1 en vpc-demo-subnet1.

gcloud compute instances create on-prem-instance1 --machine-type=e2-medium --zone zone_name --subnet on-prem-subnet1

Tarea 3. Configura una puerta de enlace de VPN con alta disponibilidad

En esta tarea, crearás una puerta de enlace de VPN con alta disponibilidad en cada red de VPC y, luego, crearás túneles VPN con alta disponibilidad en cada puerta de enlace de Cloud VPN.

- En Cloud Shell, crea una VPN con alta disponibilidad en la red vpc-demo:

gcloud compute vpn-gateways create vpc-demo-vpn-gw1 --network vpc-demo --region {{{ project_0.default_region | "REGION" }}}

El resultado debe ser similar a este:

Creating VPN Gateway...done.

NAME: vpc-demo-vpn-gw1

INTERFACE0: 35.242.117.95

INTERFACE1: 35.220.73.93

NETWORK: vpc-demo

REGION: {{{ project_0.default_region | "REGION" }}}

- Crea una VPN con alta disponibilidad en la red on-prem:

gcloud compute vpn-gateways create on-prem-vpn-gw1 --network on-prem --region {{{ project_0.default_region | "REGION" }}}

- Consulta los detalles de la puerta de enlace vpc-demo-vpn-gw1 para verificar la configuración:

gcloud compute vpn-gateways describe vpc-demo-vpn-gw1 --region {{{ project_0.default_region | "REGION" }}}

El resultado debe ser similar a este:

creationTimestamp: '2022-01-25T03:02:20.983-08:00'

id: '7306781839576950355'

kind: compute#vpnGateway

labelFingerprint: 42WmSpB8rSM=

name: vpc-demo-vpn-gw1

network: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/global/networks/vpc-demo

region: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}

selfLink: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnGateways/vpc-demo-vpn-gw1

vpnInterfaces:

- id: 0

ipAddress: 35.242.117.95

- id: 1

ipAddress: 35.220.73.93

- Consulta los detalles de la vpn-gateway on-prem-vpn-gw1 para verificar la configuración:

gcloud compute vpn-gateways describe on-prem-vpn-gw1 --region {{{ project_0.default_region | "Region" }}}

El resultado debe ser similar a este:

creationTimestamp: '2022-01-25T03:03:34.305-08:00'

id: '3697047034868688873'

kind: compute#vpnGateway

labelFingerprint: 42WmSpB8rSM=

name: on-prem-vpn-gw1

network: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/global/networks/on-prem

region: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}

selfLink: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnGateways/on-prem-vpn-gw1

vpnInterfaces:

- id: 0

ipAddress: 35.242.106.234

- id: 1

ipAddress: 35.220.88.140

Crea Cloud Routers

- Crea un Cloud Router en la red vpc-demo:

gcloud compute routers create vpc-demo-router1 \

--region {{{ project_0.default_region | "REGION" }}} \

--network vpc-demo \

--asn 65001

El resultado debe ser similar a este:

Creating router [vpc-demo-router1]...done.

NAME: vpc-demo-router1

REGION: {{{ project_0.default_region | "REGION" }}}

NETWORK: vpc-demo

- Crea un Cloud Router en la red on-prem:

gcloud compute routers create on-prem-router1 \

--region {{{ project_0.default_region | "REGION" }}} \

--network on-prem \

--asn 65002

Tarea 4: Crea dos túneles VPN

En esta tarea, crearás túneles VPN entre las dos puertas de enlace. Para la configuración de la VPN con alta disponibilidad, agregarás dos túneles desde cada puerta de enlace a la configuración remota. Crearás un túnel en interface0 y te conectarás a interface0 en la puerta de enlace remota. Luego, crearás otro túnel en interface1 y te conectarás a interface1 en la puerta de enlace remota.

Cuando ejecutes túneles VPN con alta disponibilidad entre dos VPC de Google Cloud, debes asegurarse de que el túnel en interface0 esté conectado a interface0 en la puerta de enlace de VPN remota. Del mismo modo, el túnel en interface1 debe conectarse a interface1 en la puerta de enlace de VPN remota.

Nota: En tu propio entorno, si ejecutas una VPN con alta disponibilidad en una puerta de enlace de VPN local remota para un cliente, puedes conectarte de una de las siguientes maneras:

-

Dos dispositivos de puerta de enlace de VPN local: Cada uno de los túneles de cada interfaz en la puerta de enlace de Cloud VPN debe estar conectado a su propia puerta de enlace de intercambio de tráfico.

-

Un solo dispositivo de puerta de enlace de VPN local con dos interfaces: Cada uno de los túneles de cada interfaz en la puerta de enlace de Cloud VPN debe estar conectado a su propia interfaz en la puerta de enlace de intercambio de tráfico.

-

Un solo dispositivo de puerta de enlace de VPN local con una sola interfaz: Ambos túneles de cada interfaz de la puerta de enlace de Cloud VPN deben estar conectados a la misma interfaz en la puerta de enlace de intercambio de tráfico.

En este lab, simularás una configuración local con ambas puertas de enlace de VPN en Google Cloud. Te asegurarás de que interface0 de una puerta de enlace se conecte a interface0 de la otra y de que interface1 se conecte a interface1 de la puerta de enlace remota.

- Crea el primer túnel VPN en la red vpc-demo:

gcloud compute vpn-tunnels create vpc-demo-tunnel0 \

--peer-gcp-gateway on-prem-vpn-gw1 \

--region {{{ project_0.default_region | "REGION" }}} \

--ike-version 2 \

--shared-secret [SHARED_SECRET] \

--router vpc-demo-router1 \

--vpn-gateway vpc-demo-vpn-gw1 \

--interface 0

El resultado debe ser similar a este:

Creating VPN tunnel...done.

NAME: vpc-demo-tunnel0

REGION: {{{ project_0.default_region | "REGION" }}}

GATEWAY: vpc-demo-vpn-gw1

VPN_INTERFACE: 0

PEER_ADDRESS: 35.242.106.234

- Crea el segundo túnel VPN en la red vpc-demo:

gcloud compute vpn-tunnels create vpc-demo-tunnel1 \

--peer-gcp-gateway on-prem-vpn-gw1 \

--region {{{ project_0.default_region | "REGION" }}} \

--ike-version 2 \

--shared-secret [SHARED_SECRET] \

--router vpc-demo-router1 \

--vpn-gateway vpc-demo-vpn-gw1 \

--interface 1

- Crea el primer túnel VPN en la red on-prem:

gcloud compute vpn-tunnels create on-prem-tunnel0 \

--peer-gcp-gateway vpc-demo-vpn-gw1 \

--region {{{ project_0.default_region | "REGION" }}} \

--ike-version 2 \

--shared-secret [SHARED_SECRET] \

--router on-prem-router1 \

--vpn-gateway on-prem-vpn-gw1 \

--interface 0

- Crea el segundo túnel VPN en la red on-prem:

gcloud compute vpn-tunnels create on-prem-tunnel1 \

--peer-gcp-gateway vpc-demo-vpn-gw1 \

--region {{{ project_0.default_region | "REGION" }}} \

--ike-version 2 \

--shared-secret [SHARED_SECRET] \

--router on-prem-router1 \

--vpn-gateway on-prem-vpn-gw1 \

--interface 1

Tarea 5: Crea un intercambio de tráfico de protocolo de puerta de enlace de frontera (BGP) para cada túnel

En esta tarea, configurarás el intercambio de tráfico de BGP para cada túnel VPN entre vpc-demo y VPC on-prem. La VPN con alta disponibilidad requiere enrutamiento dinámico para habilitar la disponibilidad del 99.99%.

- Crea la interfaz del router para tunnel0 en la red vpc-demo:

gcloud compute routers add-interface vpc-demo-router1 \

--interface-name if-tunnel0-to-on-prem \

--ip-address 169.254.0.1 \

--mask-length 30 \

--vpn-tunnel vpc-demo-tunnel0 \

--region {{{ project_0.default_region | "REGION" }}}

El resultado debe ser similar a este:

Updated [https://www.googleapis.com/compute/v1/projects/binal-sandbox/regions/{{{ project_0.default_region | "REGION" }}}/routers/vpc-demo-router1].

- Crea el intercambio de tráfico de BGP para tunnel0 en la red vpc-demo:

gcloud compute routers add-bgp-peer vpc-demo-router1 \

--peer-name bgp-on-prem-tunnel0 \

--interface if-tunnel0-to-on-prem \

--peer-ip-address 169.254.0.2 \

--peer-asn 65002 \

--region {{{ project_0.default_region | "REGION" }}}

El resultado debe ser similar a este:

Creating peer [bgp-on-prem-tunnel0] in router [vpc-demo-router1]...done.

- Crea una interfaz del router para tunnel1 en la red vpc-demo:

gcloud compute routers add-interface vpc-demo-router1 \

--interface-name if-tunnel1-to-on-prem \

--ip-address 169.254.1.1 \

--mask-length 30 \

--vpn-tunnel vpc-demo-tunnel1 \

--region {{{ project_0.default_region | "REGION" }}}

- Crea el intercambio de tráfico de BGP para tunnel1 en la red vpc-demo:

gcloud compute routers add-bgp-peer vpc-demo-router1 \

--peer-name bgp-on-prem-tunnel1 \

--interface if-tunnel1-to-on-prem \

--peer-ip-address 169.254.1.2 \

--peer-asn 65002 \

--region {{{ project_0.default_region | "REGION" }}}

- Crea una interfaz del router para tunnel0 en la red on-prem:

gcloud compute routers add-interface on-prem-router1 \

--interface-name if-tunnel0-to-vpc-demo \

--ip-address 169.254.0.2 \

--mask-length 30 \

--vpn-tunnel on-prem-tunnel0 \

--region {{{ project_0.default_region | "REGION" }}}

- Crea el intercambio de tráfico de BGP para tunnel0 en la red on-prem:

gcloud compute routers add-bgp-peer on-prem-router1 \

--peer-name bgp-vpc-demo-tunnel0 \

--interface if-tunnel0-to-vpc-demo \

--peer-ip-address 169.254.0.1 \

--peer-asn 65001 \

--region {{{ project_0.default_region | "REGION" }}}

- Crea una interfaz del router para tunnel1 en la red on-prem:

gcloud compute routers add-interface on-prem-router1 \

--interface-name if-tunnel1-to-vpc-demo \

--ip-address 169.254.1.2 \

--mask-length 30 \

--vpn-tunnel on-prem-tunnel1 \

--region {{{ project_0.default_region | "REGION" }}}

- Crea el intercambio de tráfico de BGP para tunnel1 en la red on-prem:

gcloud compute routers add-bgp-peer on-prem-router1 \

--peer-name bgp-vpc-demo-tunnel1 \

--interface if-tunnel1-to-vpc-demo \

--peer-ip-address 169.254.1.1 \

--peer-asn 65001 \

--region {{{ project_0.default_region | "REGION" }}}

Tarea 6: Verifica la configuración del router

En esta tarea, verificarás la configuración del router en ambas VPC. Configurarás las reglas de firewall para permitir el tráfico entre cada VPC y verificarás el estado de los túneles. También verificarás la conectividad privada a través de VPN entre cada VPC y habilitarás el modo de enrutamiento global para la VPC.

- Consulta los detalles de vpc-demo-router1 de Cloud Router para verificar la configuración:

gcloud compute routers describe vpc-demo-router1 \

--region {{{ project_0.default_region | "REGION" }}}

El resultado debe ser similar a este:

bgp:

advertiseMode: DEFAULT

asn: 65001

keepaliveInterval: 20

bgpPeers:

- bfd:

minReceiveInterval: 1000

minTransmitInterval: 1000

multiplier: 5

sessionInitializationMode: DISABLED

enable: 'TRUE'

interfaceName: if-tunnel0-to-on-prem

ipAddress: 169.254.0.1

name: bgp-on-prem-tunnel0

peerAsn: 65002

peerIpAddress: 169.254.0.2

- bfd:

minReceiveInterval: 1000

minTransmitInterval: 1000

multiplier: 5

sessionInitializationMode: DISABLED

enable: 'TRUE'

interfaceName: if-tunnel1-to-on-prem

ipAddress: 169.254.1.1

name: bgp-on-prem-tunnel1

peerAsn: 65002

peerIpAddress: 169.254.1.2

creationTimestamp: '2022-01-25T03:06:23.370-08:00'

id: '2408056426544129856'

interfaces:

- ipRange: 169.254.0.1/30

linkedVpnTunnel: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnTunnels/vpc-demo-tunnel0

name: if-tunnel0-to-on-prem

- ipRange: 169.254.1.1/30

linkedVpnTunnel: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnTunnels/vpc-demo-tunnel1

name: if-tunnel1-to-on-prem

kind: compute#router

name: vpc-demo-router1

network: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/global/networks/vpc-demo

region: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}

selfLink: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/routers/vpc-demo-router1

- Consulta los detalles de on-prem-router1 de Cloud Router para verificar la configuración:

gcloud compute routers describe on-prem-router1 \

--region {{{ project_0.default_region | "REGION" }}}

El resultado debe ser similar a este:

bgp:

advertiseMode: DEFAULT

asn: 65002

keepaliveInterval: 20

bgpPeers:

- bfd:

minReceiveInterval: 1000

minTransmitInterval: 1000

multiplier: 5

sessionInitializationMode: DISABLED

enable: 'TRUE'

interfaceName: if-tunnel0-to-vpc-demo

ipAddress: 169.254.0.2

name: bgp-vpc-demo-tunnel0

peerAsn: 65001

peerIpAddress: 169.254.0.1

- bfd:

minReceiveInterval: 1000

minTransmitInterval: 1000

multiplier: 5

sessionInitializationMode: DISABLED

enable: 'TRUE'

interfaceName: if-tunnel1-to-vpc-demo

ipAddress: 169.254.1.2

name: bgp-vpc-demo-tunnel1

peerAsn: 65001

peerIpAddress: 169.254.1.1

creationTimestamp: '2022-01-25T03:07:40.360-08:00'

id: '3252882979067946771'

interfaces:

- ipRange: 169.254.0.2/30

linkedVpnTunnel: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnTunnels/on-prem-tunnel0

name: if-tunnel0-to-vpc-demo

- ipRange: 169.254.1.2/30

linkedVpnTunnel: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnTunnels/on-prem-tunnel1

name: if-tunnel1-to-vpc-demo

kind: compute#router

name: on-prem-router1

network: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/global/networks/on-prem

region: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}

selfLink: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/routers/on-prem-router1

Configura reglas de firewall para permitir el tráfico desde la VPC remota

Configura reglas de firewall para permitir el tráfico desde los rangos de IP privados de la VPN de intercambio de tráfico.

- Permite el tráfico de la VPC de red on-prem a vpc-demo:

gcloud compute firewall-rules create vpc-demo-allow-subnets-from-on-prem \

--network vpc-demo \

--allow tcp,udp,icmp \

--source-ranges 192.168.1.0/24

El resultado debe ser similar a este:

Creating firewall...working..Created [https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/global/firewalls/vpc-demo-allow-subnets-from-on-prem].

Creating firewall...done.

NAME: vpc-demo-allow-subnets-from-on-prem

NETWORK: vpc-demo

DIRECTION: INGRESS

PRIORITY: 1000

ALLOW: tcp,udp,icmp

DENY:

DISABLED: False

- Permite el tráfico de vpc-demo a la VPC de red on-prem:

gcloud compute firewall-rules create on-prem-allow-subnets-from-vpc-demo \

--network on-prem \

--allow tcp,udp,icmp \

--source-ranges 10.1.1.0/24,10.2.1.0/24

Verifica el estado de los túneles

- Muestra los túneles VPN que acabas de crear:

gcloud compute vpn-tunnels list

Debe haber cuatro túneles VPN (dos túneles para cada puerta de enlace de VPN). El resultado debe ser similar a este:

NAME: on-prem-tunnel0

REGION: {{{ project_0.default_region | "REGION" }}}

GATEWAY: on-prem-vpn-gw1

PEER_ADDRESS: 35.242.117.95

NAME: on-prem-tunnel1

REGION: {{{ project_0.default_region | "REGION" }}}

GATEWAY: on-prem-vpn-gw1

PEER_ADDRESS: 35.220.73.93

NAME: vpc-demo-tunnel0

REGION: {{{ project_0.default_region | "REGION" }}}

GATEWAY: vpc-demo-vpn-gw1

PEER_ADDRESS: 35.242.106.234

NAME: vpc-demo-tunnel1

REGION: {{{ project_0.default_region | "REGION" }}}

GATEWAY: vpc-demo-vpn-gw1

PEER_ADDRESS: 35.220.88.140

- Verifica que el túnel vpc-demo-tunnel0 esté activado:

gcloud compute vpn-tunnels describe vpc-demo-tunnel0 \

--region {{{ project_0.default_region | "REGION" }}}

El resultado del túnel debe mostrar el estado detallado como Tunnel is up and running.

creationTimestamp: '2022-01-25T03:21:05.238-08:00'

description: ''

detailedStatus: Tunnel is up and running.

id: '3268990180169769934'

ikeVersion: 2

kind: compute#vpnTunnel

labelFingerprint: 42WmSpB8rSM=

localTrafficSelector:

- 0.0.0.0/0

name: vpc-demo-tunnel0

peerGcpGateway: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnGateways/on-prem-vpn-gw1

peerIp: 35.242.106.234

region: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}

remoteTrafficSelector:

- 0.0.0.0/0

router: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/routers/vpc-demo-router1

selfLink: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnTunnels/vpc-demo-tunnel0

sharedSecret: '*************'

sharedSecretHash: AOs4oVY4bX91gba6DIeg1DbtzWTj

status: ESTABLISHED

vpnGateway: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnGateways/vpc-demo-vpn-gw1

vpnGatewayInterface: 0

- Verifica que el túnel vpc-demo-tunnel1 esté activado:

gcloud compute vpn-tunnels describe vpc-demo-tunnel1 \

--region {{{ project_0.default_region | "REGION" }}}

El resultado del túnel debe mostrar el estado detallado como Tunnel is up and running.

- Verifica que el túnel on-prem-tunnel0 esté activado:

gcloud compute vpn-tunnels describe on-prem-tunnel0 \

--region {{{ project_0.default_region | "REGION" }}}

El resultado del túnel debe mostrar el estado detallado como Tunnel is up and running.

- Verifica que el túnel on-prem-tunnel1 esté activado:

gcloud compute vpn-tunnels describe on-prem-tunnel1 \

--region {{{ project_0.default_region | "REGION" }}}

El resultado del túnel debe mostrar el estado detallado como Tunnel is up and running.

Verifica la conectividad privada a través de VPN

-

Ve a Compute Engine y anota la zona en la que se creó on-prem-instance1.

-

Abre una pestaña nueva de Cloud Shell y escribe lo siguiente para conectarte a través de SSH a la instancia on-prem-instance1 (reemplaza <zone_name> por la zona en la que se creó on-prem-instance1):

gcloud compute ssh on-prem-instance1 --zone zone_name

-

Escribe “y” para confirmar que deseas continuar.

-

Presiona Intro dos veces para no crear una contraseña.

-

En la instancia on-prem-instance1 en la red on-prem, haz ping a 10.1.1.2 para llegar a las instancias en la red vpc-demo:

ping -c 4 10.1.1.2

Los pings se realizaron correctamente. El resultado debe ser similar a este:

PING 10.1.1.2 (10.1.1.2) 56(84) bytes of data.

64 bytes from 10.1.1.2: icmp_seq=1 ttl=62 time=9.65 ms

64 bytes from 10.1.1.2: icmp_seq=2 ttl=62 time=2.01 ms

64 bytes from 10.1.1.2: icmp_seq=3 ttl=62 time=1.71 ms

64 bytes from 10.1.1.2: icmp_seq=4 ttl=62 time=1.77 ms

--- 10.1.1.2 ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 8ms

rtt min/avg/max/mdev = 1.707/3.783/9.653/3.391 ms

Enrutamiento global con VPN

La VPN con alta disponibilidad es un recurso regional y un Cloud Router que, de forma predeterminada, solo ve las rutas en la región en la que se implementa. Para llegar a las instancias en una región diferente de la de Cloud Router, debes habilitar el modo de enrutamiento global para la VPC. Esto permite que el Cloud Router vea y anuncie rutas desde otras regiones.

- Abre una nueva pestaña de Cloud Shell y actualiza el modo bgp-routing de vpc-demo a GLOBAL:

gcloud compute networks update vpc-demo --bgp-routing-mode GLOBAL

- Verifica el cambio:

gcloud compute networks describe vpc-demo

El resultado debe ser similar a este:

autoCreateSubnetworks: false

creationTimestamp: '2022-01-25T02:52:58.553-08:00'

id: '4735939730452146277'

kind: compute#network

name: vpc-demo

routingConfig:

routingMode: GLOBAL

selfLink: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/global/networks/vpc-demo

subnetworks:

- https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/subnetworks/vpc-demo-subnet1

- https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/us-west1/subnetworks/vpc-demo-subnet2

x_gcloud_bgp_routing_mode: GLOBAL

x_gcloud_subnet_mode: CUSTOM

- En la pestaña de Cloud Shell que está conectada a la instancia en la red on-prem a través de ssh, haz ping a la instancia vpc-demo-instance2 en la región :

ping -c 2 10.2.1.2

Los pings se realizaron correctamente. El resultado debe ser similar a este:

PING 10.2.1.2 (10.2.1.2) 56(84) bytes of data.

64 bytes from 10.2.1.2: icmp_seq=1 ttl=62 time=34.9 ms

64 bytes from 10.2.1.2: icmp_seq=2 ttl=62 time=32.2 ms

--- 10.2.1.2 ping statistics ---

2 packets transmitted, 2 received, 0% packet loss, time 2ms

rtt min/avg/max/mdev = 32.189/33.528/34.867/1.339 ms

Tarea 7. Verifica y prueba la configuración de los túneles VPN con alta disponibilidad

En esta tarea, probarás y verificarás que la configuración de alta disponibilidad de cada túnel VPN con alta disponibilidad sea correcta.

-

Abre una pestaña nueva de Cloud Shell.

-

Desactiva tunnel0 en la red vpc-demo:

gcloud compute vpn-tunnels delete vpc-demo-tunnel0 --region {{{ project_0.default_region | "REGION" }}}

Responde “y” cuando se te solicite verificar la eliminación. El tunnel0 respectivo en la red on-prem se desactivará.

- Verifica que el túnel esté inactivo:

gcloud compute vpn-tunnels describe on-prem-tunnel0 --region {{{ project_0.default_region | "REGION" }}}

El estado detallado debe aparecer como Handshake_with_peer_broken.

creationTimestamp: '2022-01-25T03:22:33.581-08:00'

description: ''

detailedStatus: Handshake with peer broken for unknown reason. Trying again soon.

id: '4116279561430393750'

ikeVersion: 2

kind: compute#vpnTunnel

localTrafficSelector:

- 0.0.0.0/0

name: on-prem-tunnel0

peerGcpGateway: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnGateways/vpc-demo-vpn-gw1

peerIp: 35.242.117.95

region: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}

remoteTrafficSelector:

- 0.0.0.0/0

router: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/routers/on-prem-router1

selfLink: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnTunnels/on-prem-tunnel0

sharedSecret: '*************'

sharedSecretHash: AO3jeFtewmjvTMO7JEM5RuyCtqaa

status: FIRST_HANDSHAKE

vpnGateway: https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-cdb29e18d20d/regions/{{{ project_0.default_region | "REGION" }}}/vpnGateways/on-prem-vpn-gw1

vpnGatewayInterface: 0

- Cambia a la pestaña anterior de Cloud Shell que tiene la sesión SSH abierta en ejecución y verifica los pings entre las instancias en la red vpc-demo y la red on-prem:

ping -c 3 10.1.1.2

El resultado debe ser similar a este:

PING 10.1.1.2 (10.1.1.2) 56(84) bytes of data.

64 bytes from 10.1.1.2: icmp_seq=1 ttl=62 time=6.31 ms

64 bytes from 10.1.1.2: icmp_seq=2 ttl=62 time=1.13 ms

64 bytes from 10.1.1.2: icmp_seq=3 ttl=62 time=1.20 ms

--- 10.1.1.2 ping statistics ---

3 packets transmitted, 3 received, 0% packet loss, time 5ms

rtt min/avg/max/mdev = 1.132/2.882/6.312/2.425 ms

Los pings aún funcionan de forma correcta porque el tráfico ahora se envía al segundo túnel. Configuraste correctamente túneles VPN con alta disponibilidad.

Tarea 8. Limpia el entorno del lab (opcional)

En esta tarea, limpiarás los recursos que utilizaste. Esta tarea es opcional. Cuando termines el lab, todos tus recursos y tu proyecto se limpiarán y se descartarán automáticamente. Sin embargo, debes saber cómo limpiar los recursos por tu cuenta en tu propio entorno para ahorrar costos y disminuir el uso de recursos.

Borra los túneles VPN

- En Cloud Shell, escribe los siguientes comandos para borrar los túneles restantes. Escribe “y” para confirmar cada acción cuando se te solicite:

gcloud compute vpn-tunnels delete on-prem-tunnel0 --region {{{ project_0.default_region | "REGION" }}}

gcloud compute vpn-tunnels delete vpc-demo-tunnel1 --region {{{ project_0.default_region | "REGION" }}}

gcloud compute vpn-tunnels delete on-prem-tunnel1 --region {{{ project_0.default_region | "REGION" }}}

Quita el intercambio de tráfico de BGP

- Escribe los siguientes comandos de cada intercambio de tráfico de BGP para quitar el intercambio de tráfico:

gcloud compute routers remove-bgp-peer vpc-demo-router1 --peer-name bgp-on-prem-tunnel0 --region {{{ project_0.default_region | "REGION" }}}

gcloud compute routers remove-bgp-peer vpc-demo-router1 --peer-name bgp-on-prem-tunnel1 --region {{{ project_0.default_region | "REGION" }}}

gcloud compute routers remove-bgp-peer on-prem-router1 --peer-name bgp-vpc-demo-tunnel0 --region {{{ project_0.default_region | "REGION" }}}

gcloud compute routers remove-bgp-peer on-prem-router1 --peer-name bgp-vpc-demo-tunnel1 --region {{{ project_0.default_region | "REGION" }}}

Borra los Cloud Routers

- Escribe cada comando para borrar los routers. Escribe “y” para confirmar cada acción cuando se te solicite:

gcloud compute routers delete on-prem-router1 --region {{{ project_0.default_region | "REGION" }}}

gcloud compute routers delete vpc-demo-router1 --region {{{ project_0.default_region | "REGION" }}}

Borra las puertas de enlace de VPN

- Escribe cada comando para borrar las puertas de enlace de VPN. Escribe “y” para confirmar cada acción cuando se te solicite:

gcloud compute vpn-gateways delete vpc-demo-vpn-gw1 --region {{{ project_0.default_region | "REGION" }}}

gcloud compute vpn-gateways delete on-prem-vpn-gw1 --region {{{ project_0.default_region | "REGION" }}}

Borra las instancias

- Escribe los siguientes comandos para borrar cada instancia. Escribe “y” para confirmar cada acción cuando se te solicite:

gcloud compute instances delete vpc-demo-instance1 --zone {{{ project_0.default_zone | "ZONE" }}}

gcloud compute instances delete vpc-demo-instance2 --zone {{{project_0.default_zone_2 | "ZONE"}}}

gcloud compute instances delete on-prem-instance1 --zone zone_name

NOTA: Reemplaza por la zona en la que se creó la instancia on-prem-instance1.

Borra las reglas de firewall

- Escribe lo siguiente para borrar las reglas de firewall. Escribe “y” para confirmar cada acción cuando se te solicite:

gcloud compute firewall-rules delete vpc-demo-allow-custom

gcloud compute firewall-rules delete on-prem-allow-subnets-from-vpc-demo

gcloud compute firewall-rules delete on-prem-allow-ssh-icmp

gcloud compute firewall-rules delete on-prem-allow-custom

gcloud compute firewall-rules delete vpc-demo-allow-subnets-from-on-prem

gcloud compute firewall-rules delete vpc-demo-allow-ssh-icmp

Borra las subredes

- Escribe lo siguiente para borrar las subredes. Escribe “y” para confirmar cada acción cuando se te solicite:

gcloud compute networks subnets delete vpc-demo-subnet1 --region {{{ project_0.default_region | "REGION" }}}

gcloud compute networks subnets delete vpc-demo-subnet2 --region {{{project_0.default_region_2 | REGION 2}}}

gcloud compute networks subnets delete on-prem-subnet1 --region {{{ project_0.default_region | "REGION" }}}

Borra las VPC

- Escribe estos comandos para borrar las VPC. Escribe “y” para confirmar cada acción cuando se te solicite:

gcloud compute networks delete vpc-demo

gcloud compute networks delete on-prem

Tarea 9: Repaso

En este lab, configuraste puertas de enlace de VPN con alta disponibilidad. También configuraste el enrutamiento dinámico con túneles VPN y el modo de enrutamiento dinámico global. Por último, verificaste que la VPN con alta disponibilidad estuviera configurada y funcionara de forma correcta.

Finalice su lab

Cuando haya completado el lab, haga clic en Finalizar lab. Google Cloud Skills Boost quitará los recursos que usó y limpiará la cuenta.

Tendrá la oportunidad de calificar su experiencia en el lab. Seleccione la cantidad de estrellas que corresponda, ingrese un comentario y haga clic en Enviar.

La cantidad de estrellas indica lo siguiente:

- 1 estrella = Muy insatisfecho

- 2 estrellas = Insatisfecho

- 3 estrellas = Neutral

- 4 estrellas = Satisfecho

- 5 estrellas = Muy satisfecho

Puede cerrar el cuadro de diálogo si no desea proporcionar comentarios.

Para enviar comentarios, sugerencias o correcciones, use la pestaña Asistencia.

Copyright 2020 Google LLC. All rights reserved. Google y el logotipo de Google son marcas de Google LLC. Los demás nombres de productos y empresas pueden ser marcas de las respectivas empresas a las que estén asociados.